In de meeste active directories zal via een GPO een lockout policy actief zijn. Voor degenen die het niets zegt, hiermee stel je in dat wanneer er bijvoorbeeld 5maal met een foutief wachtwoord wordt aangemeld, wordt het betreffende account veiligheidshalve een uur “locked out”. Aanmelden kan dan niet. De meeste scriptkiddies gaan verder en de medewerker kan na een uur (zonder tussenkomst van een beheerder) weer aanmelden.

De beheerder wil echter wel graag uitzoeken waar die lockout vandaan komt. Daarvoor passen we eerst een reporting regel toe via de GPO.

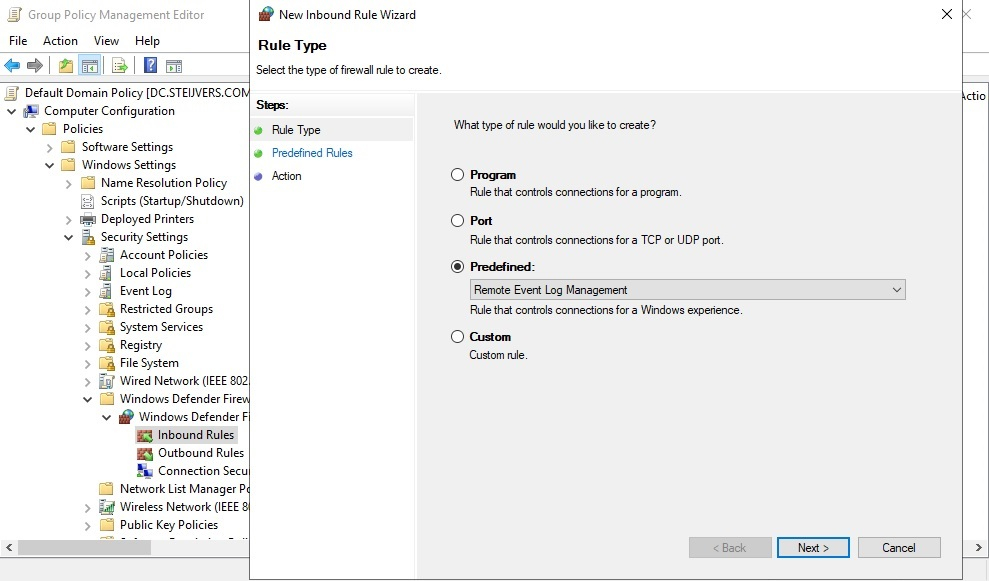

Maak een inbound firewall rule aan binnen, bijvoorbeeld, de default domain policy. Het rule-type moet Remote Event Log Management zijn. Voor de rest is het Next, Next, Finish. PS, ik ga er dus van uit dat je al een Account Lockout Policy actief hebt binnen je omgeving.

Vervolgens heb je dan het onderstaande script. Deze leest dus de eventlogs uit die we met de bovenstaande policy genereren.

#requires -Module ActiveDirectoryFunctionGet-AccountLockoutStatus{<#.SynopsisThis will iterate through all your domain controllers by default and checks for event 4740 in event viewer. To use this, you must dot source the file and call the function.For updated help and examples refer to -Online version..DESCRIPTIONThis will go through all domain controllers by default and check to see if there are event ID for lockouts and display the information in table with Username, Time, Computername and CallerComputer.For updated help and examples refer to -Online version..NOTESName: Get-AccountLockoutStatusAuthor: theSysadminChannelVersion: 1.01DateCreated: 2017-Apr-09DateUpdated: 2017-Apr-09.LINKhttps://thesysadminchannel.com/get-account-lock-out-source-powershell -.PARAMETER ComputerNameBy default all domain controllers are checked. If a ComputerName is specified, it will check only that..PARAMETER UsernameIf a username is specified, it will only output events for that username..PARAMETER DaysFromTodayThis will set the number of days to check in the event logs. Default is 3 days..EXAMPLEGet-AccountLockoutStatusDescription:Will generate a list of lockout events on all domain controllers..EXAMPLEGet-AccountLockoutStatus -ComputerName DC01, DC02Description:Will generate a list of lockout events on DC01 and DC02..EXAMPLEGet-AccountLockoutStatus -Username UsernameDescription:Will generate a list of lockout events on all domain controllers and filter that specific user..EXAMPLEGet-AccountLockoutStatus -DaysFromToday 2Description:Will generate a list of lockout events on all domain controllers going back only 2 days.#>[CmdletBinding()]param([Parameter(ValueFromPipeline=$true,ValueFromPipelineByPropertyName=$true,Position=0)][string[]]$ComputerName= (Get-ADDomainController-Filter* | select-ExpandPropertyName),[Parameter()][string]$Username,[Parameter()][int]$DaysFromToday= 3)BEGIN{$Object= @()}PROCESS{Foreach($Computerin$ComputerName) {try {$EventID= Get-WinEvent-ComputerName$Computer-FilterHashtable@{Logname = 'Security'; ID = 4740; StartTime = (Get-Date).AddDays(-$DaysFromToday)}-EA0Foreach($Eventin$EventID) {$Properties= @{Computername = $ComputerTime = $Event.TimeCreatedUsername = $Event.Properties.value[0]CallerComputer = $Event.Properties.value[1]}$Object+= New-Object-TypeNamePSObject-Property$Properties| Select ComputerName, Username, Time, CallerComputer}} catch {$ErrorMessage= $Computer+ " Error: "+ $_.Exception.Message} finally{if($Username) {Write-Output$Object| Where-Object{$_.Username -eq$Username}} else{Write-Output$Object}$Object= $null}}}END{}}

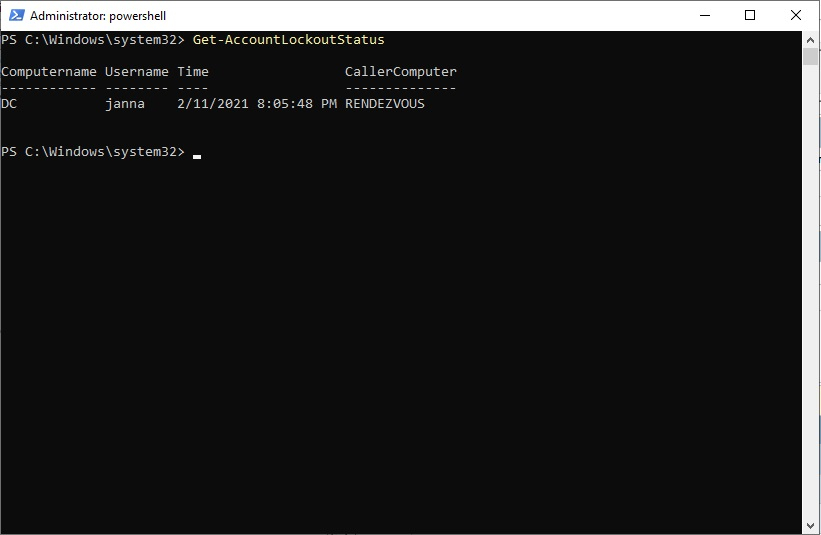

In dit voorbeeld is er via de computer RENDEZVOUS dus te vaak verkeerd ingelogd onder de naam van “Janna”, waarbij het account dus “locked out” is.