Sinds ruim een jaar bestaat de Exchange Emergency Mitigation service. Deze service kan proactief mitigaties tegen zero-day lekken doorvoeren, zoals recent in september. Daarbij werd automatisch een url rewrite gepubliceerd in de IIS van je Exchange Server.

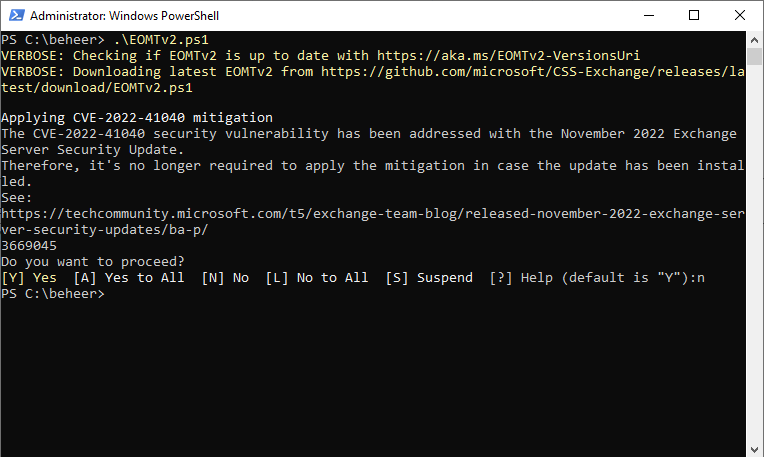

In het veld merk ik dat sommige Exchange 2016 en Exchange 2019 server wel wat trager worden door deze rewrite. En als je nu handmatig het EOMTv2 script van Microsoft draait, om handmatig de mitigatie uit te voeren, krijg je zelfs een melding dat je deze niet toegepast hoeft te worden wanneer je de november security updates doorvoert.

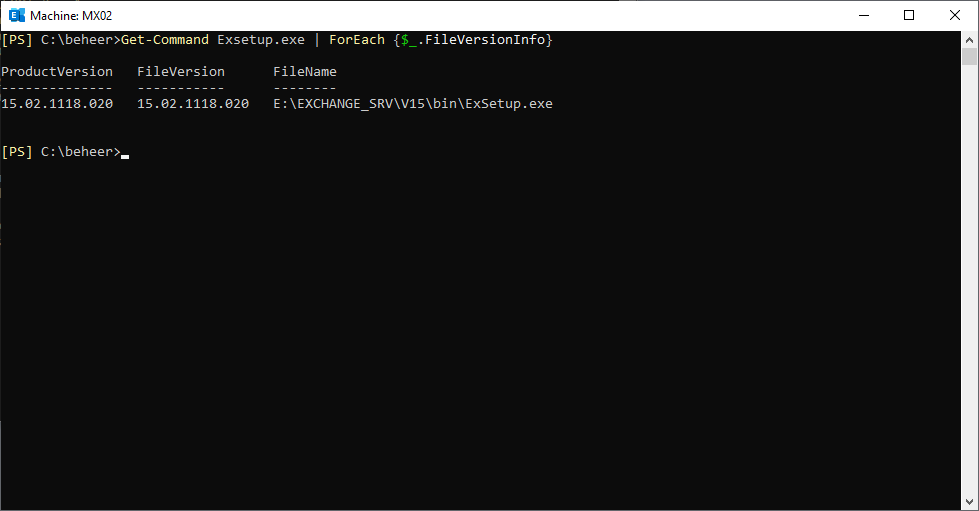

Om te controleren dat je de laatste build draait (controleer de output met de buildnumbers op https://learn.microsoft.com/en-us/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2019) :

Get-Command Exsetup.exe | ForEach {$_.FileVersionInfo}

Dan kun je de URL Rewrite verwijderen binnen IIS. Echter zal de Exchange Emergency Mitigation service deze op de achtergrond opnieuw uitrollen. Wat is dan wijsheid? Traagheid voor lief nemen, maar wel de garantie dat de laatste mitigatie automatisch binnenkomt? Of de EEMS stoppen zodat je performance terughebt. Uit security oogpunt is dat natuurlijk een nobrainer…

Om te controleren welke mitigaties zijn doorgevoerd:

Get-ExchangeServer | Format-List Name,MitigationsApplied

Stel dat toch van je verlangd wordt om in te grijpen tegen de terugkerende URL Rewrite, dan kun je via Powershell de Mitigatie stoppen:

Set-ExchangeServer -Identity <ServerName> -MitigationsEnabled $false

Om het voor de gehele organisatie ineens uit te schakelen:

Set-OrganizationConfig -MitigationsEnabled $false

Meer info over de EEMS vind je hier: Exchange Emergency Mitigation Service (Exchange EM Service) | Microsoft Learn