Microsoft geeft aan dat er een nieuwe zero day kwetsbaarheid is in Exchange 2013, Exchange 2016 en Exchange 2019. Hierbij wordt gebruik gemaakt van CVE-2022-41040 en CVE-2022-41082. Hiervoor zijn wel buitgemaakte eindgebruiker credentials nodig…

Ter voorkoming dienen remote powershell poorten geblokkeerd te worden voor toegang. Dat betreft poorten 5985 en 5986. Daarnaast is er een URL Rewrite instructie om door te voeren binnen IIS manager. Hierbij ga ik er van uit dat op de Exchange 2016 en 2019 al zonder meer de URL Rewrite module is geinstalleerd, aangezien dit een vereiste was voor een eerdere cumulatieve update van Exchange. Deze is anders te downloaden op de volgende link: https://iis-umbraco.azurewebsites.net/downloads/microsoft/url-rewrite

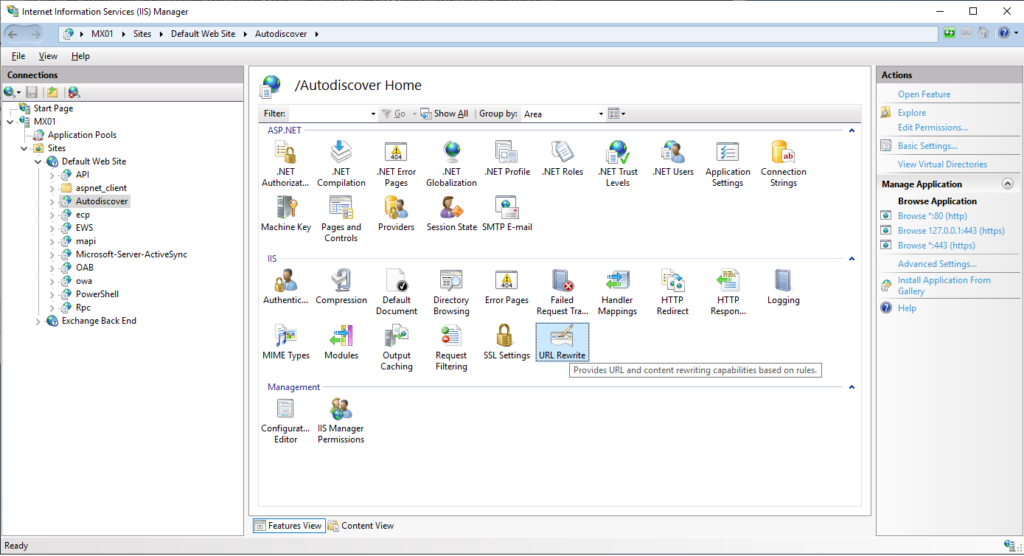

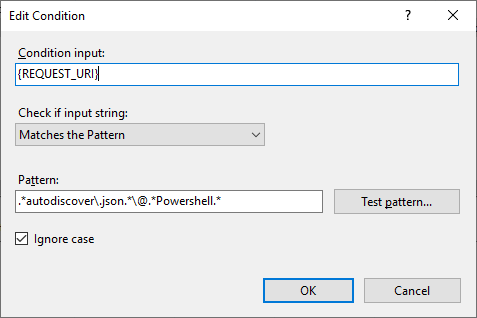

Open IIS manager en ga naar Autodiscover binnen de Default Web Site. Ga in de feature view naar URL Rewrite.

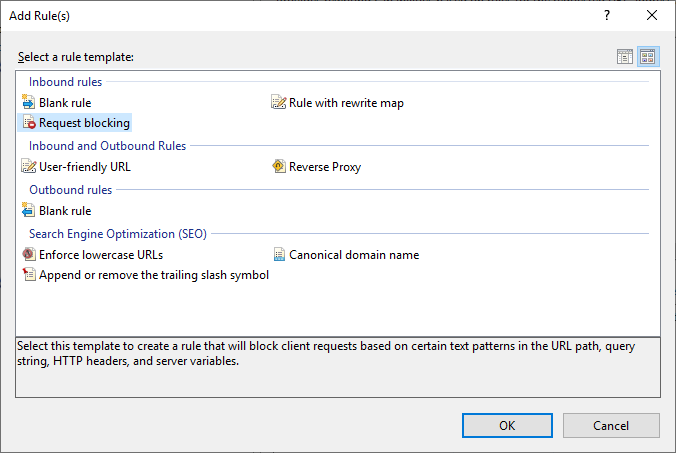

Klik daar aan de rechterzijde bij de action-pane op “Add rules”. In de pop-up kies je onder inbound rules voor “Request blocking”

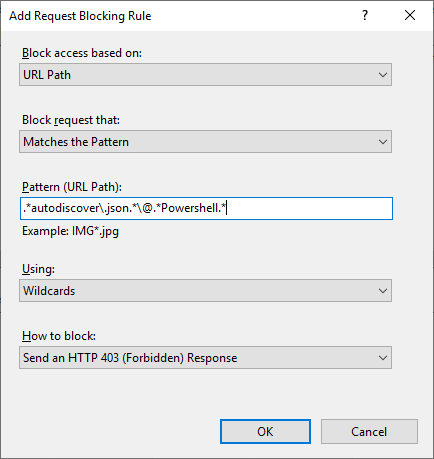

Voeg hier de volgende string toe:

.*autodiscover\.json.*\@.*Powershell.*

Uit een nieuw bericht komt naar voren de het onderstaande nog beter zou functioneren.

.*autodiscover\.json.*Powershell.*

De laatste stand van zaken is de onderstaande rewrite (sorry de screenshots zijn van de eerste mitigatie)

(?=.*autodiscover)(?=.*powershell)

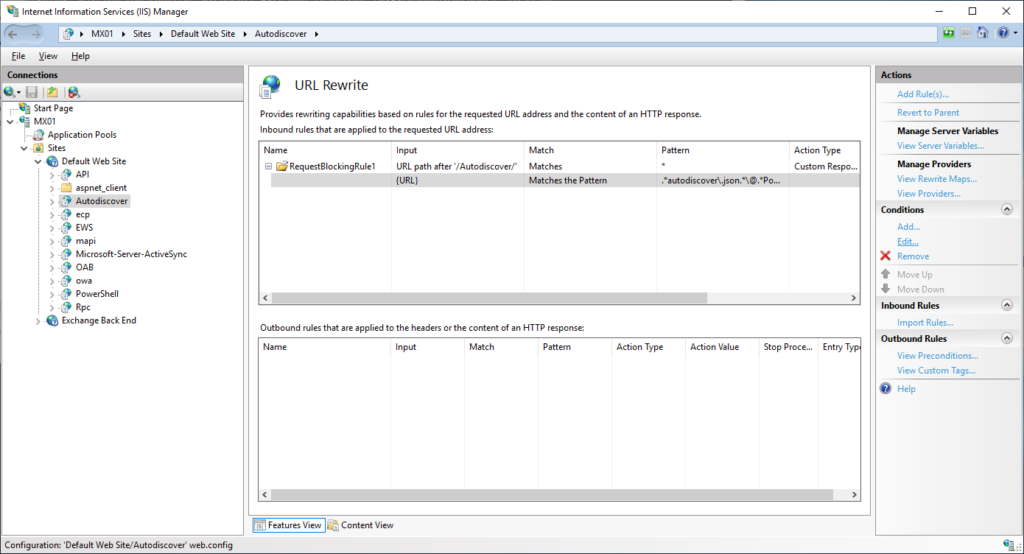

Na het drukken op OK open je de regel in het overzicht en klap je deze uit.

Edit daar de Condition input van {URL} naar :

{REQUEST_URI}

bron: https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

Wanneer je tegen problemen aanloopt met je autodiscover schakel dan kortstondig de URL rewrite uit.