Microsoft zal in toekomstige versies geen incoming PPTP en L2TP vpn verbindingen meer ondersteunen. “Microsoft deprecates PPTP and L2TP VPN protocols in Windows Server”. Microsoft adviseert iedereen over te stappen naar Secure Socket Tunneling Protocol.

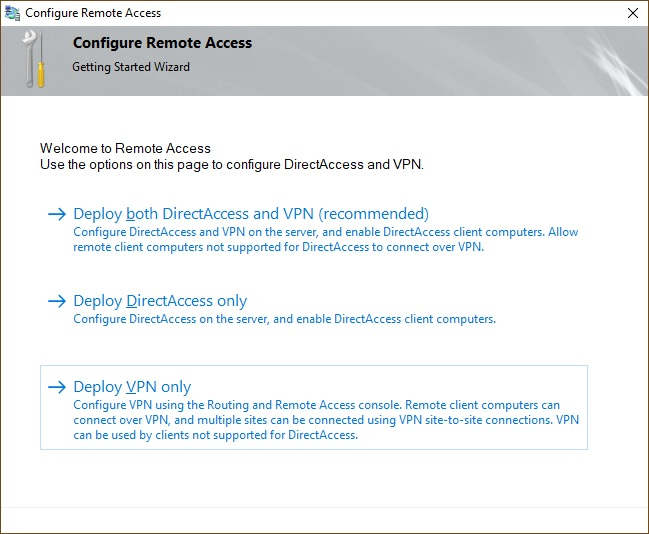

Binnen windows server 2016/2019 kun je net als in voorgaande versies via de (Routing and) Remote Access rol in een VPN server voorzien. Daarvoor heb je enkel het stukje DirectAccess and VPN (RRAS). Installeer dit op de gebruikelijke wijze, waarna je de post-deployment configuration wizard start. Daar richten we de SSTP VPN server rol verder in.

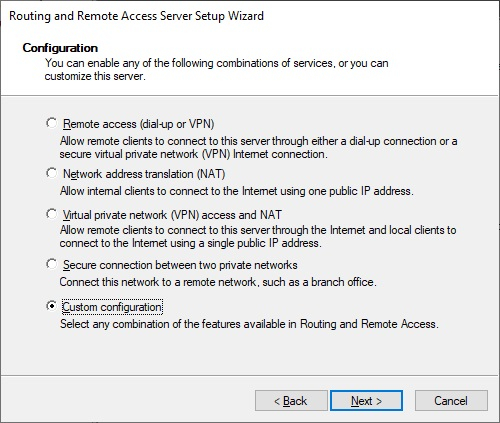

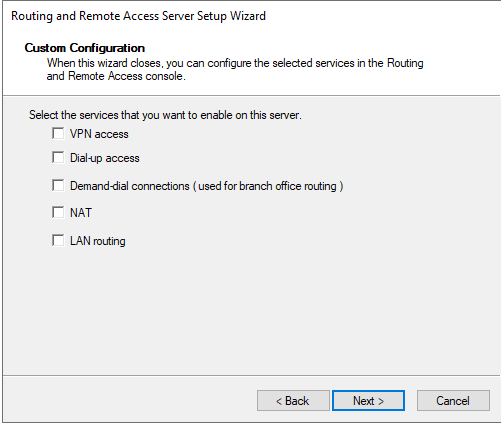

Let erop dat je voor Custom kiest wanneer je server over slechts 1 NIC beschikt!

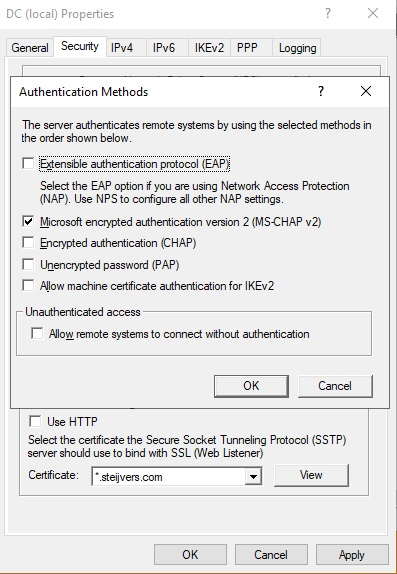

Als de standaard next next finish perikelen over zijn, hierbij wordt onder de Network Policy Server alvast een en ander voor je aangemaakt, klik je binnen RRAS met rechts op je servernaam en kies je voor properties.

Op het tab-blad heb ik gekozen voor MS-CHAP v2 als authenticatie methode en heb ik mijn wildcard certificaat gekozen om de SSTP server op te draaien. Ik kom hier nog op terug…

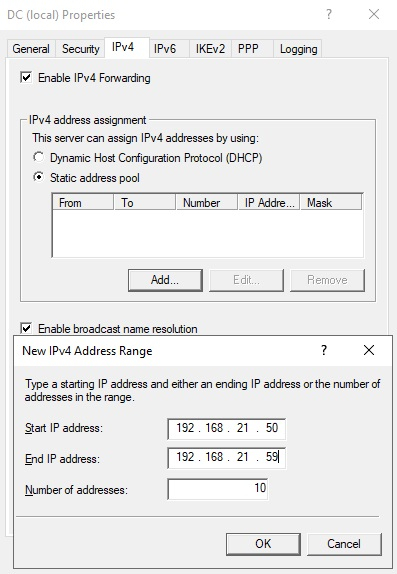

Op het tabblad IPv4 kies je voor een static pool. Hiervoor exclude je een aantal adressen in je DHCP pool. Waarom? Omdat er eind 2020 een bug in RRAS is gekomen, waardoor het automatisch laten aanspreken van DHCP niet werkt, tenzij je handmatig een registry aanpassing doet. Het onderstaande is in mijn ogen net zo praktisch om uit te voeren.

Vervolgens klik je met rechts op ports en pas je bij WAN Miniport SSTP het aantal maximum verbindingen aan. De overige WAN Miniports kun je hier om zeep helpen als je toch niet van plan bent ze te gebruiken.

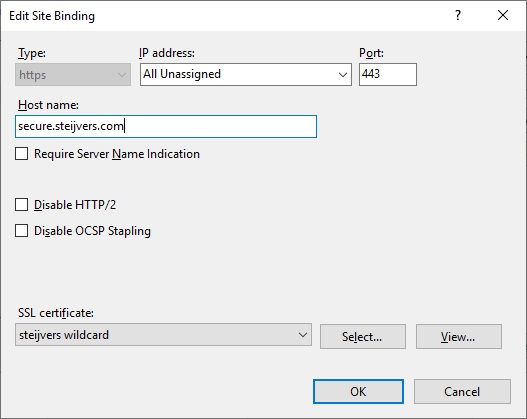

Ik had eerder gemeld nog terug te komen op dat wildcard certificaat dat ik gebruik. Ook daarmee bestaan issues binnen server 2019 in combinatie met RRAS. Om een servernaam op te geven, kun je op je default site waar RRAS naar kijkt een hostname opgeven binnen je poort 443 binding.

Vervolgens kun je de verbinding gemakkelijk toevoegen aan alle laptops via Powershell. Gebruik in het geval van domain-joined laptops het onderstaande:

Add-VpnConnection -Name "mijnSSTPvpn" -ServerAddress "secure.steijvers.com" -TunnelType "Sstp" -EncryptionLevel "Required" -AuthenticationMethod MSChapv2 -UseWinlogonCredential -AllUserConnection -RememberCredential -PassThru -SplitTunneling

Je kunt dit als powershell script via een GPO pushen naar clients. Rechtsstreeks via de GPO een vpn connectie pushen kan enkel voor het type PPTP, wat je niet wil…

Heb je de laptops bewust niet in het domein, haal dan de -UseWinlongonCredential weg, net als -RememberCredential

Add-VpnConnection -Name "mijnSSTPvpn" -ServerAddress "secure.steijvers.com" -TunnelType "Sstp" -EncryptionLevel "Required" -AuthenticationMethod MSChapv2 -AllUserConnection -PassThru -SplitTunneling

Je kunt ook -SplitTunneling weglaten, daarmee stuur je al het verkeer via de VPN tunnel naar buiten.